Associazioni

Videosorveglianza all’Arco Traiano, AltraBenevento risponde a Perugini

Ascolta la lettura dell'articolo

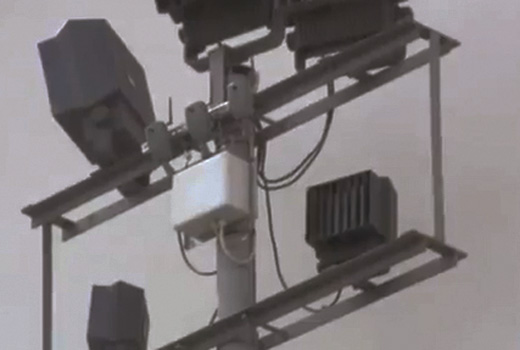

Ancora polemiche sul complesso sistema di videosorveglianza intelligente dell’Arco di Traiano. Il presidente di AltraBenevento, Gabriele Corona, risponde a Carlo Perugini, responsabile di progetto della KES- Knowledge Environment Security Srl. Corona riferisce anche che da quando è avvenuta la provocazione con il “finto” atto vandalico ai danni del monumento cittadino, il sito della Kes è bloccato. Online compare infatti una mascherita che annuncia minacciosa “Sito malevolo che cerca di installare software in grado di sottrarre le informazioni personali degli utenti, sfruttare il computer per danneggiare altre macchine o semplicemente danneggiare il sistema”.

Nella nota di AltraBenevento, Corona spiega che Perugini “si limita a spiegare la filosofia del progetto, che avevamo già letto sul sito www.kesitaly.it prima che fosse bloccato da un virus, ma non dice perchè il sistema si limita a registrare le immagini e non riesce ad identificare i comportamenti sospetti che potrebbero arrecare danni all’Arco ed inviare, in automatico, l’allarme alle forze dell’ordine con telefonate ed email. Questo però è l’aspetto centrale della discussione perchè se si trattasse di un semplice sistema di videosorvegliaza che trasmettere immagini su uno schermo e le registra, non costerebbe 973.000 euro e non avrebbe avuto dal Ministero dell’Università e della Ricerca Scientifica un finanziamento di €516.000 pari da un miliardo delle vecchie lire, e cioè il massimo previsto dal Decreto Ministeriale MIUR dell’8 agosto 2000 n. 593.

Il Protocollo di Intesa – continua la nota – firmato il 15 marzo 2010 tra il sindaco di Benevento, Fausto Pepe e il prof. Edmondo Gnerre, socio di KES, prevedeva, tra l’altro che la società avrebbe immediatamente gestito “gratuitamente per la durata di anni due, il monitoraggio delle informazioni ricevute provvedendo a inviarle agli enti istituzionalmente preposti e attivando, in caso di minaccia al bene, le procedure di allarme previste dal sistema”. Evidentemente, la “sperimentazione” cioè la fase di identificazione e memorizzazione nel sistema dei comportamenti minacciosi da segnalare, doveva essere già stata effettuata. Infatti, la KES si è costituita a ottobre del 2008, ha subito ricevuto dal Ministero €258.000 pari alla metà del contributo assegnato ed ha acquistato da una società israeliana il software per la videosorveglianza intelligente dei siti sensibili ad attacchi terroristici”.

Da qui, le domande di AltraBenevento: “Poi che è successo? La KES, dopo più di un anno, non è riuscita a tarare il sistema per identificare le minacce all’Arco di Traiano, aperto alla frequentazione del pubblico? Oppure il sistema di telecamere non è adeguato?”

A quanto ci risulta, ad esempio, – continua Corona – KES ha registrato a Natale scorso l’atto vandalico ai danni del presepe, ma dalle immagini non si distingue il soggetto, forse perchè era buio e le telecamere non sono a raggi infrarossi. In verità, anche lo scorso 9 aprile, alle dieci del mattino e quindi in pieno giorno, il complesso sistema di KES fatto di telecamere e sensori, ha registrato un “individuo che ha tentato di colpire due volte l’Arco di Traiano con un oggetto estratto da una busta” e invece si trattava di un martello estratto dalla tasca interna del giaccone e non di una innocua “costa di sedano” estratta dalla busta del verdumaio.

Evidentemente – conclude la nota dell’associazione sannita con riferimento al sito bloccato – il complesso e costoso sistema di videosorveglianza antiterroristico dell’Arco di Traiano ha bisogno di una regolata. Intanto, considerato che nella KES e nelle sue società partecipate figurano ben cinque professori universitari tutti esperti di informatica, qualcuno potrebbe risolvere il problema del sito www.kesitaly.it che è bloccato da quando abbiamo fatto finta di martellare l’Arco di Traiano? Compare infatti una mascherita che annuncia minacciosa “Sito malevolo che cerca di installare software in grado di sottrarre le informazioni personali degli utenti, sfruttare il computer per danneggiare altre macchine o semplicemente danneggiare il sistema.